Содержание

В этой статье мы рассмотрим несколько методов социальной инженерии, которые можно использовать таргетированно, то есть в тех случаях, когда выбрана конкретная определенная жертва (человек или компания). Считается, что таргетированные узконаправленные атаки отнимают много времени на подготовку. Из личного опыта знаю, что спровоцировать сделать что-то сотню случайных пользователей легче, чем одного конкретного в определенной конторе.

Методы социальной инженерии

В предыдущей статье «Примеры социальной инженерии» мы разобрали массовые атаки, но их использование ограничено. Массовые атаки с применением социальной инженерии плохо подходят для тестов на проникновение.

Пентестер не может позволить себе исходить из теории вероятностей и рассылать свои мышеловки всем сотрудникам проверяемой организации в надежде, что кто-то попадется. Один-два бдительных пользователя обязательно оповестят службу безопасности, и пентесту конец. Плюс нужна подготовка под конкретную инфраструктуру и специфику заказчика, а методы социального инженера должны быть нестандартными.

«Белые шляпы», пентестеры и обладатели CEH обычно понимают, что их действия играют не только техническую, но и социальную роль. Я неслучайно упомянул CISO, поскольку их задача — постоянно обучать всех работников базовым знаниям информационной безопасности. Если какого-нибудь хорошего сотрудника увольняют из-за того, что он открыл зараженный вирусом файл, то в этом есть и доля вины нерадивых безопасников отвечающих за информирование и обучение.

Правила безопасности всегда пишутся постфактум, а потому инертны и слабо защищают от современных угроз. Уже пропала необходимость грабить в масках и с оружием — сегодня достаточно электронной почты, но во многих крупных финансовых компаниях еще живы старые стереотипы. Большой акцент в них делают именно на физическую безопасность, считая информационную менее важной. Достаточно вспомнить недавнюю историю с ограблением ПИР Банка и комментарий его председателя правления: «…с огромной вероятностью вредонос проник в банк через фишинговое письмо».

Онлайн методы социальной инженерии онлайн

Давний парадокс остается актуальным: ИТ-шники не устают заявлять, что социальная инженерия — это самое главное зло в мире информационной безопасности. При этом многие «безопасники» продолжают считать, что определенного защищающего ПО и когда-то написанных инструкций для сотрудников достаточно, чтобы противостоять хакерских атакам.

Доверенный сайт в фаерволе

У вашего брандмауэра формально настроены «черные» и «белые» списки URL? Тогда мы идем к вам! Вот несколько примеров, когда на сайте банка используется одна известная CMS с незакрытым редиректом:

|

1 2 3 4 5 |

https://club.alfabank.ru/bitrix/redirect.php?goto=http://zloyalfabankclub.ru https://avbbank.ru/bitrix/redirect.php?goto=http://plohoyavbbank.ru http://www.rncb.ru/bitrix/redirect.php?goto=http://zloyrncb.ru http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://ne-moscow-bank.ru http://kbivanovo.ru/bitrix/redirect.php?goto=http://hackkbivanovo.ru |

Если брандмауэр смотрит только то, что идет после первого http(s), то пора его настроить правильно. Но эта статья не про настройку фаервола, а про человеческие слабости которыми оперируют социальные инженеры. Поэтому просто дайте служащему такую ссылку и проверьте, насколько он бдителен и смотрит ли он, что идет после первого встречающегося http(s).

Осторожно злая собака!

Данный метод социальной инженерии не будет эффективным с внимательными сотрудниками, но если бы все пользователи были внимательны, то социальной инженерии не существовало бы как таковой.

Развивая предыдущий способ для тех, кто привык смотреть, что идет сразу после http://, и думать, что URL безопасен: данная ссылка https://bank.ru@hacksite.ru тоже не приведет ни к чему хорошему.

Почему так происходит?

Допустимые в URL символы задокументированы в стандарте RFC 1738. Символ @ используется в URL как специальный разделитель, когда нужно прямо в нем дать права для доступа к странице. В конструкции вида httр://<логин>:<пароль>@<хост> до @ можно указывать практически что угодно. Браузер все равно отправит пользователя на хост, указанный после @.

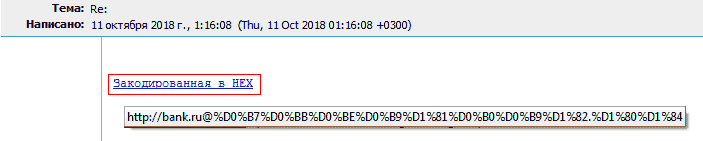

Кодирование ссылки

Добавим в зловредный URL немного кириллицы, закодированной в UTF-8 → HEX, чтобы он выглядел непонятно для человека и на первый взгляд безопасно:

|

1 |

http://bank.ru@%D0%B7%D0%BB%D0%BE%D0%B9%D1%81%D0%B0%D0%B9%D1%82.%D1%80%D1%84 |

Или совместим простые методы (редирект + кодирование):

|

1 |

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://www.moscow-bank.ru@%D0%B7%D0%BB%D0%BE%D0%B9%D1%81%D0%B0%D0%B9%D1%82.%D1%80%D1%84 |

При наведении мыши на закодированный URL десктопные браузеры декодируют символы (чего не скажешь о почтовом клиенте Outlook и браузерах в мобильных устройствах). Поэтому для полного скрытия злого адреса можно прописать адрес сервера, на котором расположен фишинговый сайт:

|

1 |

http://www.moscow-bank.ru/bitrix/redirect.php?goto=http://www.moscow-bank.ru@178.248.232.27 |

или просто

|

1 |

http://www.moscow-bank.ru@178.248.232.27 |

Не забудьте прикрутить к серверу HTTPS, чтобы браузер не ругался, но об этом позже.

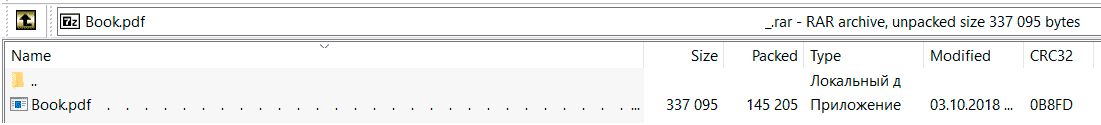

Переполнение предпросмотра

Вы уже наверное знаете, что настоящее расширение файлов можно скрыть, используя ограничение отображаемой длины столбца extension в «Проводнике» или архиваторе.

Теперь давайте попробуем таким методом спрятать злую часть URL на этапе предпросмотра в браузере.

Если пользователь знает, что анкор (текст ссылки) ссылки может быть не равен целевому URL, то он наведет мышкой на ссылку и посмотрит, куда на самом деле она ведет. Если это его единственный метод проверки ссылок, то инструкции по безопасности в такой компании пора переписать.

Злая ссылка может быть, к примеру, такой:

|

1 |

https://berbank.ru:ааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааа@zloysait.ru/bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb.html |

Вместо aaaa и bbbb пишем разные ключевые слова, которые обычно используются на оригинальном сайте.

При наведении мышкой в браузере Firefox увидим сокращенный посередине адрес сайта, из-за чего часть zloysait.ru не отображается. Видна только не вызывающая подозрений часть ссылки:

|

1 |

https://berbank.ru:аааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааа...bbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbbb.html |

Для больших экранов фишинговую ссылку лучше сделать подлиннее.

Если навести мышку на такую ссылку в браузере Internet Explorer или Edge, то мы не увидим вообще ничего. Судя по всему, их смущает повторное двоеточие в адресе, что нас вполне устраивает.

Все браузеры на базе Chromium от Google и Яндекса отображают конечный URL zloysait.ru/bbbbbbbb…bbbbbbbb.html, поэтому этот метод подойдет для таргетированной атаки, когда изначально известен браузер жертвы.

«Почта России» и социальная инженерия

Если жертва занимает руководящую должность в целевой компании, можно попробовать сыграть на ее чувстве собственной важности.

Создается фейковый сайт одностраничник конференции (бизнес-мероприятия, бизнес-форума и подобного).

Теперь жертву необходимо заманить на ресурс. Почему бы не отправить бумажное письмо ей на работу? Тут вы точно обойдете всю цифровую и железную защиту в организации и даже нейросетевой брандмауэр в виде секретарши, так как, по ее мнению, если она выкинет такое письмо в мусорку, ее начальник не обрадуется. Очень уж привлекательно выглядит содержимое — красивое приглашение поучаствовать в пафосном мероприятии в качестве спикера (члена жюри, лауреата престижной премии).

Дальше все по стандартной схеме: предлагается скачать и заполнить «анкету» участника. Можно даже QR-код напечатать (вроде как заботимся о вашем удобстве, глубокоуважаемая жертва).

Личное или публичное?

Следующие несколько методов социальной инженерии относятся к атакам на организацию через использование фактов о личной жизни определенного сотрудника. Рассказывая о защите от социальной инженерии, я настаиваю на том, что человек должен знать правила безопасности не ради организации в которой он работает, а в первую очередь для себя.

Пока в некоторых СБ думают, что принесенный на работу смартфон с пойманным на выходных трояном нельзя использовать для прослушки внутриофисных событий, мы будем находить таких сотрудников и делать их более компетентными.

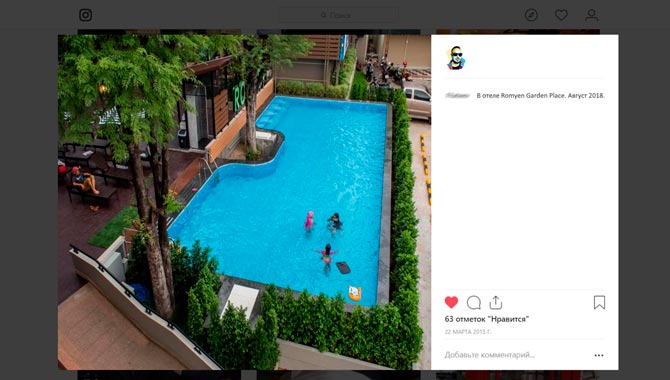

Не чекином единым

Если вы тестируете личный email пользователя или его аккаунт в соцсетях, то посмотрите, где он отдыхал в последнее время. См. также «Поиск человека по нику»

Видите название отеля? Смело пишите от имени администрации отеля и требуйте доплаты за сервис. В письмо добавьте надпись, что данное сообщение сгенерировано автоматически, а для ответа нужно воспользоваться формой на официальном сайте в разделе поддержки клиентов. Дав фейковую ссылку, предложите сотруднику зарегистрироваться. Кто знает, быть может, эту связку логин/email и пароль он использует и на других сайтах.

Потенциальная жертва летает самолетами «Аэрофлота»? Напишите, что срочно надо активировать бонусные мили, и тогда их количество удвоится! Сделать это нужно по вашей фейковой ссылке с лендингом акции.

Жертва недавно посетила какое-то мероприятие? Попросите ее зарегистрироваться по вашей ссылке, чтобы получить все записи с конференции + бонусный контент и скидку на участие в следующей!

Чтобы жертва ничего не заподозрила, после того как зарегистрировалась, ей можно показать сообщение об ошибке (например, «404. Ой, что-то пошло не так, попробуйте повторить ваш запрос позже!») или отправить на главную страницу сайта.

Примерно в таком ключе можно обращаться к пользователю на основании полученной информации из его аккаунтов в соцсетях. Здесь мы использовали по большей части фишинговые методы, и нам этого достаточно, чтобы проверить бдительность сотрудника. Настоящие злоумышлении, конечно, на этом не остановятся и будут использовать уязвимости браузеров и вредоносные файлы для заражения устройства жертвы. Это уже техническая часть, а не социальная.

SMS-редирект

Наверняка вы уже слышали историю о том, что у Bitcoin-инвестора с подходящей фамилией Терпин украли 23 миллиона долларов при помощи банального запроса о переносе номера мобильного на новую SIM-карту. А что, если немного пофантазировать и посмотреть, как с помощью фишинга получить доступ к интернет-сервисам сотрудника, защищенным двухфакторной аутентификацией? Вдруг кто-то из сотовых операторов дает возможность получить симку, не воруя номер?

Сотруднику на личный телефон (или корпоративный мобильный) отправляется SMS или email с призывом сделать что-то в его личном кабинете. Повод лучше выбрать страшный (из-за чего прямо сейчас нужно туда зайти) или надавить на жадность, чтобы не побуждать пользователя звонить в техподдержку. Нужно только знать, к какому оператору относится его номер телефона, и дать подходящую фишинговую ссылку. После получения доступа в кабинет человек со злым умыслом ставит свой телефон для приема SMS в разделе «Переадресация сообщений».

У большинства операторов предоставляется на выбор множество сценариев по настройке редиректов.

Один email — один банк

Если вы нашли на сайте какого-то крупного банка такую строчку:

|

1 |

src='//www.googletagmanager.com/gtm.js?id=' |

то представьте следующий сценарий:

- С помощью социальной инженерии и фишинга получаете доступ к аккаунту @gmail.com маркетолога.

- Через сервис Google Tag Manager вставляете по этой ссылке любой JS-скрипт (например, новогоднее поздравление) и жмете «Сохранить».

- Теперь ваш скрипт будет поздравлять посетителей с наступающим Новым годом (если служба безопасности будет не против и не перестанет пользоваться иностранными сервисами).

Бонус

Напоследок приведу несколько советов.

- Если писать жертве, представляясь таким же именем, как у нее, то отклика будет больше.

- Отправляете письмо на любую корпоративную почту компании, получаете ответ и видите, как оформляется корреспонденция в этой организации. Затем копируете оформление в своей фишинговой рассылке от имени этой компании.

- Услышав сообщение автоответчика о том, что сотрудник в отпуске, от его имени можно писать письма другим сотрудникам (якобы с личного, не корпоративного email), а также делать посты в соцсетях с его «другого аккаунта».

- Многие пользователи считают, что если они попали на ресурс с «замочком» в адресной строке, то ресурсу можно доверять (см. также Защита передаваемых данных). Let’s Encrypt поможет социальному инженеру, раз уж это увеличивает конверсию.

- Нет ничего хуже после отправки email, чем ответ почтового демона: «Сообщение не доставлено, адрес не существует. ПОДРОБНЕЕ ОБ ОШИБКЕ (и тут ссылка на ваш сайт и демонический хохот за кадром)».

- Тренд будущего в СИ — Find trap, способ, когда человеку дается информационная наживка, и он сам ищет подробности в поисковиках. Находит ваш ресурс (поскольку наживка составлена именно так, чтобы выводить на него), а дальше — только полет фантазии ограничивает ваши возможности. Нет ничего лучше заинтересованного пользователя. К слову, именно таким способом мы отлавливаем в организациях продажных сотрудников.

Офлайн методы социальной инженерии

Мусорный серфинг

Думаешь, только в кино десятилетней давности хакеры копались в мусорке в поисках полезной информации? Почитай книгу от практика социальной инженерии Джонни Лонга No Tech Hacking: A Guide to Social Engineering, Dumpster Diving, and Shoulder Surfing. Отдельная глава посвящена именно копанию в мусорных баках.

И опять же, если понимаешь, о чем говорят на английском языке, можешь посмотреть видео о том, как ребята использовали найденные в мусоре документы, чтобы проникнуть в автосалон с дорогими автомобилями.

Vishing

Вишинг (англ. vishing, от voice phishing) — использование телефонной связи для обмана пользователя или выманивания дополнительной информации.

Помимо стандартного звонка сотруднику в пятницу под конец рабочего дня с просьбой задержаться и помочь с восстановлением пароля, поскольку произошел технический сбой, можно попробовать и нестандартный способ.

В этом сценарии «злоумышленник» просит жертву сменить пароль на новый, который он теперь, естественно, знает и которым сможет воспользоваться. Если на портале (или в любом другом сервисе) стоит двухфакторная аутентификация, то пройти ее также поможет пользователь, раз уж он только что помог злоумышленнику сменить свой пароль.

Второй вариант: если человек не знает, что нужно делать, чтобы сменить пароль, можно провести примерно следующий диалог.

Пентестер: «Хорошо, я помогу вам и сменю пароль за вас. Текущий пароль я не знаю, поскольку он уже сброшен, но он сейчас понадобится для восстановления системы».

Жертва: «Хорошо».

Пентестер: «Продиктуйте пароль по символам».

Find trap с использованием телефона

Техника Find trap («поиск ловушки» или «самостоятельный поиск ловушки») — это метод социальной инженерии, когда жертве доставляется часть информации, оставшуюся часть которой она самостоятельно ищет в поисковых системах, попадая на вредоносный ресурс. Давай рассмотрим вариант применения этой техники с использованием телефонных звонков, а не email-рассылок.

Если атакуют физических лиц, а не сотрудников организации, делается прозвон клиентов по какой‑либо слитой базе. Потенциальные жертвы ищут в поисковике, кто им звонил, и попадают на фейковый сайт.

Например, слита база сети магазинов «Четверочка», тогда на подконтрольном фейковом сайте злоумышленник укажет «полезную» информацию, якобы «Четверочка» из‑за неправильно насчитанного НДС делает возврат 20% средств для тех, кто совершал покупки в этом году. Нужно лишь ввести данные своей банковской карты и получить возмещение.

Был такой случай: однажды мне позвонили с какого‑то венгерского номера. Трубку я не снял, но номер погуглил. На первом или втором месте в результатах поиска обнаружилась ссылка, перейдя по которой я оказался в чьем‑то личном кабинете некой платежной системы. На балансе якобы имелась круглая сумма в криптовалюте. Расчет на то, что алчная жертва попробует вывести средства на собственную карту, реквизиты которой и попадут мошенникам.

Но в этой статье мы больше не говорим про физлиц, а изучаем примеры с корпоративной направленностью. Сотруднику организации можно 2–3 раза позвонить на мобильный (ожидая по одному гудку), чтобы он погуглил номер. А затем подсунуть ему сайт с некой информацией для сотрудников именно этой организации и полезной нагрузкой в виде фишинговой формы или скачиваемого вредоносного файла.

Бумага не во благо

Рассмотрим несколько примеров, когда бумажный носитель информации можно использовать в своих пентестерских целях.

Подбрасывание корпоративных документов

Подбрасывать можно не только флешки с полезной нагрузкой, но и «корпоративные» документы (приказы, списки на увольнение и так далее). Если ты попал внутрь периметра, иди в уборную, общую кухню (но ничего там не ешь, оно чужое), к журнальному столику и положи на видное место якобы официальный документ, за подписью какого‑нибудь начальника организации.

В документе не забудь указать ссылку на сайт, собирающий логины и пароли.

Бумажная реклама

С помощью бумажного письма с закосом под рекламу можно предоставить доступ сотруднику якобы к только что открывшемуся полезному сервису. Например, бухгалтерам или юристам можно подсунуть какую‑нибудь бесплатную базу нормативных документов или платную, но с халявным доступом. В письме будет ссылка на «сервис» и небольшая легенда на самом сайте, рассказывающая, почему нужно ввести логин и пароль именно от корпоративной учетной записи. Например: «В целях привязки кабинета к вашей компании используйте учетную запись организации и пароль от нее».

А если в компании используют корпоративный портал вроде какого‑нибудь «Итрикс34», в рекламе можно написать, что у разработчиков появился сервис для бухгалтеров с невероятными возможностями. Но войти в сервис можно только с учетной записью от «Итрикс34».

QR-коды

Такие коды обычно наклеивают на чей‑то плакат, рекламу, оповещения для сотрудников в общественных (и не только) помещениях. Разумеется, можно не только «паразитировать» на чужих плакатах, но и создавать свои.

Проник в здание организации? Принимайся раскладывать красиво оформленные, брендированные под стиль организации‑жертвы листовки и клеить плакаты (скорее всего, безнаказанно это получится сделать только в туалете, где нет видеонаблюдения, но все зависит от наличия видеокамер по периметру. Кто‑то спокойно клеит плакаты возле лифтов и в коридорах).

Текст акции, например, для ретейл‑компании, может быть таким: «Коллеги, в связи с обновлением ассортимента продукция будет распродана среди сотрудников с 90%-й скидкой. На нашем портале в специальном разделе (QR-код со ссылкой ниже) есть список оставшейся продукции. То, что Вы решите выкупить, пометьте в таблице знаком +. Мероприятие действует до конца недели».

Конечно, для разных организаций листовки будут со своим бонусом, ведь продукция далеко не всякой организации нужна каждому ее сотруднику. В таком случае придумай «акцию» от партнеров. Например: «В рамках стратегического сотрудничества для сотрудников ООО „Ромашка“ сеть магазинов „Букварь вкуса“ предоставила сертификаты номиналом 7500 руб. Для этого…»

Еще неплохо заходит раздача чего угодно, если это якобы было куплено в качестве подарков партнерам, но оказалось невостребованным.

Визуальный пропуск

Речь идет о социальной инженерии с помощью поддельных пропусков и бейджиков. В тех случаях, когда на пункте охраны пропуск является не техническим, а чисто визуальным атрибутом для проникновения за периметр (понаблюдай, как ведет себя охрана), можно сделать копию такого пропуска. В столовой, кафе, ресторане, где появляются сотрудники, можно без труда сфотографировать образец.

Кстати, если, помимо пропуска, потребуется использовать фирменную одежду целевой организации, в этом видео иностранцы подробно рассказывают, как они добывают оригинальную униформу для проникновения на объект.

Мероприятия

Мероприятия — это отличный повод познакомиться с жертвой или целой группой жертв (например, на корпоративе организации). Рассмотрим некоторые приемы и примеры эксплуатации этого вектора атак.

Двухдневное мероприятие

Забытые где‑нибудь бейджики с первого дня, являющиеся пропусками при входе, — нередкое явление. На своем собственном опыте я неоднократно сумел убедиться, что на вторые сутки мероприятия верификация входящих была не такая строгая, как в первый день. Просто понаблюдай, что происходит на проходной.

На второй день, назвав свое имя в качестве участника, ты получишь копию «потерянного» бейджика и сможешь пройти внутрь периметра. То же самое можно провернуть и на первый день, подслушав данные о регистрации от другого регистрируемого и потом сказав другому регистратору, что ты потерял пропуск участника. Или сообщить, что во время перерыва ты сидел с коллегой в машине, а он уехал с бейджиком.

Организовал на свою голову

Если жертва организовывает мероприятие на своей территории, то за периметр можно попасть гораздо проще. Мониторь социальные сети и официальный сайт организации и регистрируйся в списке участников. Ну или не регистрируйся, если это дорого стоит, и применяй социальную инженерию, чтобы попасть внутрь. Заодно проведешь пентест охраны корпоративного мероприятия. Я знаю, что некоторые безопасники организаций так и делают, когда «забывают» билет в машине, а попасть на мероприятие очень хочется.

Конференции, выставки и форумы

Если ты знаешь, что жертва будет на каком‑то мероприятии, — это хороший способ познакомиться с ней вживую или как минимум надеть футболку и кепку, прикинуться промоутером и раздавать на входе USB-устройства. Только не светись перед сотрудниками организатора, ты ведь не оплатил коммерческое участие в мероприятии.

Корпоратив

Перед Новым годом или в рамках локальных праздников организации, крупные и не очень компании устраивают корпоративы. Если обычное место их работы представляет Форт‑Нокс с биометрией, снайперами по периметру и «неуговариваемой» охраной, то может так получиться, что в арендованном банкетном зале не будет таких мер безопасности, а разгоряченные шампанским сотрудники потеряют бдительность и с радостью с тобой пообщаются. Можешь прикинуться новичком, стажером, сотрудником службы ИБ, да кем угодно, все зависит лишь от выбранной жертвы и сценария.

Пришел к одним, пошел к другим

Если тебя интересует само здание компании, а на территории этого здания проводит мероприятие какая‑то другая организация, то это может сыграть на руку. Ты проходишь через первый кордон охраны и дальше можешь направляться на территорию интересующей тебя фирмы. Так я гулял по разным этажам организации, в то время как мероприятие проходило на первом.

Если ты проводил пентест с использованием социальной инженерии в реальной жизни и готов «спалить связку», напиши его сюжет в комментариях или просто поделись случаем из жизни, когда ты наблюдал работу пентестеров или Red Team в своей организации. Кажется, что такие случаи будут лучшим дополнением к статье, поскольку в рунете использование офлайн‑методик социальной инженерии раскрыто недостаточно, а пентестов проводится много.

Заключение

О технических средствах защиты от социальной инженерии вы наверняка знаете лучше меня. К сожалению, их недостаточно. Как говорил основатель Group-IB Илья Сачков: «…какие бы ни были технологии… все становится бессмысленно, если сотрудники открывают подозрительные файлы и кликают на фишинговые ссылки… и у всех везде одинаковые пароли». Поэтому в следующий раз мы поговорим о том, как обучать сотрудников не попадаться на уловки социальных инженеров.

Еще по теме: Инструменты и техники социальной инженерии

Здравствуйте, как можно с вами связаться? У меня к вам есть предложение