Сеть построена в основном на доверии. Большинство устройств не имеют никакого способа проверить, что устройство является тем, чем оно себя идентифицирует, до тех пор, пока устройство функционирует так, как ожидается.

В случае атаки «Человек по середине» мы можем злоупотреблять этим доверием, выдавая себя за беспроводную точку доступа. Выдавая себя за устройства, которые получают запросы данных, мы можем перехватывать и изменять эти данные. Это может быть опасно в случае личных данных, но также может быть забавным для розыгрыша друзей.

В сегодняшней статье я покажу как перехватывать и манипулировать трафиком из локальной сети, часто, когда сеть Wi-Fi подключается к беспроводному маршрутизатору.

Еще по теме: MITM — атака с помощью Fluxion

Шаг 1 Установка MITMf

Основным инструментом, который мы будем использовать для перехвата и изменения сетевого трафика, является MITMf или Man-in-the-Middle Framework. Он предназначен для использования в Linux, но может быть потенциально скомпилирован для использования в OS X или Windows.

Это инструмент командной строки, поэтому нам нужно немного узнать о том, как он работает, чтобы использовать его.

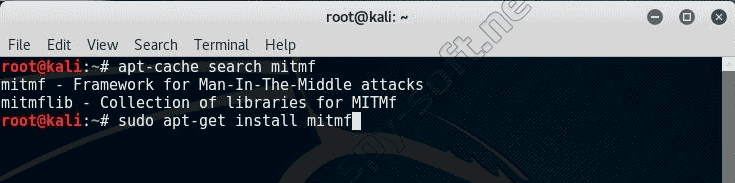

Мы можем найти его в репозиториях нескольких дистрибутивов, включая Kali Linux и BlackArch. После поиска apt-cache для подтверждения доступности пакета с помощью apt-cache search mitmf, мы можем установить MITMf, используя apt-get, как показано в примере ниже.

|

1 |

sudo apt-get install mitmf |

Мы также можем установить пакет «mitmflib», если во время использования MITMf имеются ошибки библиотеки.

|

1 |

git clone https://github.com/byt3bl33d3r/MITMf |

Если мы хотим построить MITMf из исходного кода, мы можем загрузить копию из Git Repository, выполнив следующее в окне терминала.

|

1 |

git clone https://github.com/byt3bl33d3r/MITMf |

Если у вас возникли проблемы с зависимостями, остальные утилиты, необходимые для MITMf, можно установить, запустив скрипт установки. Для этого мы будем инициализировать и клонировать подмодули и устанавливать любые необходимые зависимости, скопировав текст ниже в окно терминала.

|

1 2 |

cd MITMf && git submodule init && git submodule update --recursive pip install -r requirements.txt |

Шаг 2 Создание MITMf

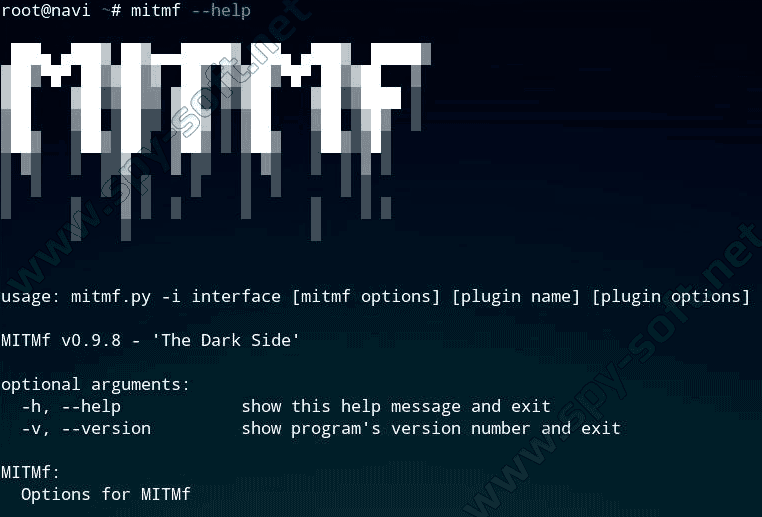

После установки MITMf мы можем подтвердить его функциональность, запросив страницу справки. Сделайте это, набрав следующее.

|

1 |

sudo mitmf --help |

Программа должна запускаться как суперпользователь, либо будучи зарегистрированной как «root», либо используя sudo, как показано выше. Если страница справки успешно возвращена, мы можем начать добавлять наши параметры использования.

Первый флаг, который мы хотим выбрать, это наш флаг «-i» или сетевой интерфейс. Мы можем перечислить наши доступные сетевые интерфейсы, используя ifconfig, без аргументов.

Если мы будем запускать это на виртуальной машине, мы увидим мост адаптера программного обеспечения, к которому подключена виртуальная машина, а также адаптер loopback. Предполагая, что виртуальная машина находится на машине, которая успешно подключена к сети, используемый адаптер должен быть функциональным для запуска MITMf.

В приведенном выше случае сетевой адаптер равен eth0. На машине, непосредственно подключенной к сети, это указывает на то, что соединение связано с адаптером ethernet. По беспроводному соединению адаптер, скорее всего, будет wlan0 или аналогично названным адаптером.

В приведенном ниже примере машины-хозяина машина имеет как беспроводные, так и сетевые адаптеры, называемые eth0 и wlan0 соответственно.

Как только мы определили имя адаптера, подключенного к сети, которое мы намерены настроить, мы можем добавить это в нашу строку параметров MITMf, не запуская ее. В этом случае мы будем использовать wlan0.

|

1 |

sudo mitmf -i wlan0 |

|

1 |

netstat -rn |

Добрый день! Установил кали 2019 не устанавливается mitmf.

root@kali:~# apt-cache search mitmf

root@kali:~# sudo apt-get install mitmf

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

E: Невозможно найти пакет mitmf

root@kali:~#

Выполните apt update && apt full-upgrade -y