![]()

Ettercap — это инструмент для перехвата трафика. В статье покажу, как использовать Ettercap и Wireshark для перехвата файлов в локальной сети на Kali Linux.

Еще по теме: Перехват трафика в локальной сети по проводу

Что такое ARP poisoning (ARP-травление)

ARP (Address Resolution Protocol) — это протокол, который используется для сопоставления IP-адресов с физическими MAC-адресами в локальных сетях. ARP-травление, или ARP poisoning, это метод атаки в компьютерных сетях, который используется для манипуляции сетевыми данными.

Суть атаки заключается в том, что злоумышленник отправляет ложные ARP-запросы и ответы, пытаясь перехватить сетевой трафик, предоставляя ложную информацию о соответствии IP-адресов и MAC-адресов. Это может привести к перенаправлению трафика или созданию ситуации, в которой хакеры могут, перехватывать, анализировать и даже изменять передаваемые данные.

ARP-травление может использоваться для различных целей, включая перехват паролей, прослушивание сетевого трафика и т.д.

Ettercap может быть использован для ARP poisoning (ARP-травления). Далее рассмотрим перехват файлов в локальной сети по протоколу SMB (Server Message Block) от клиента к папке ShareDrive.

Стенд для перехвата файлов в локальной сети

Для примера я использовал:

- Виртуальная машина Windows 10 (жертва)

- Контроллер домена Windows (общая папка ShareDrive)

- Windows 10 (клиент) Kali Linux (атакующий)

Использование Ettercap для перехвата файлов в сети

Итак, давайте проведем ARP-травление с помощью Ettercap на Kali Linux.

ARP poisoning в Ettercap

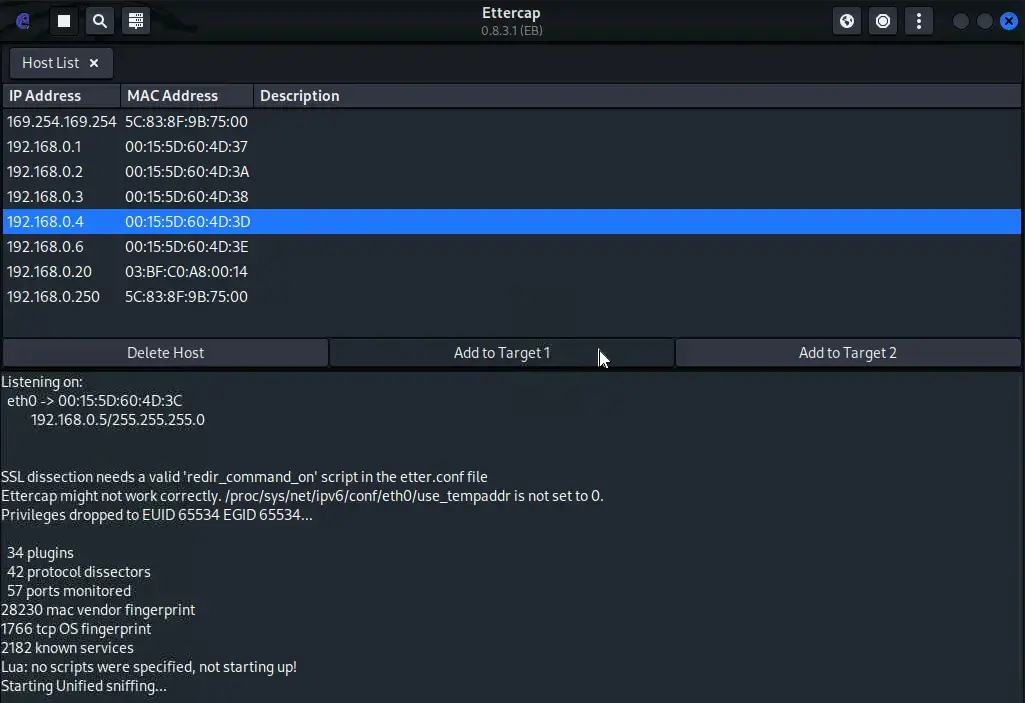

Запусите Kali Linux и Ettercap.

В окне Ettercap нажмите на значок с галочкой, чтобы использовать настройки по умолчанию.

Для сканирования хостов, нажмите на иконку лупы.

Чтобы просмотреть список найденных хостов, нажмите на значок стека серверов.

Сканирование на наличие хостов в сети займет несколько минут.

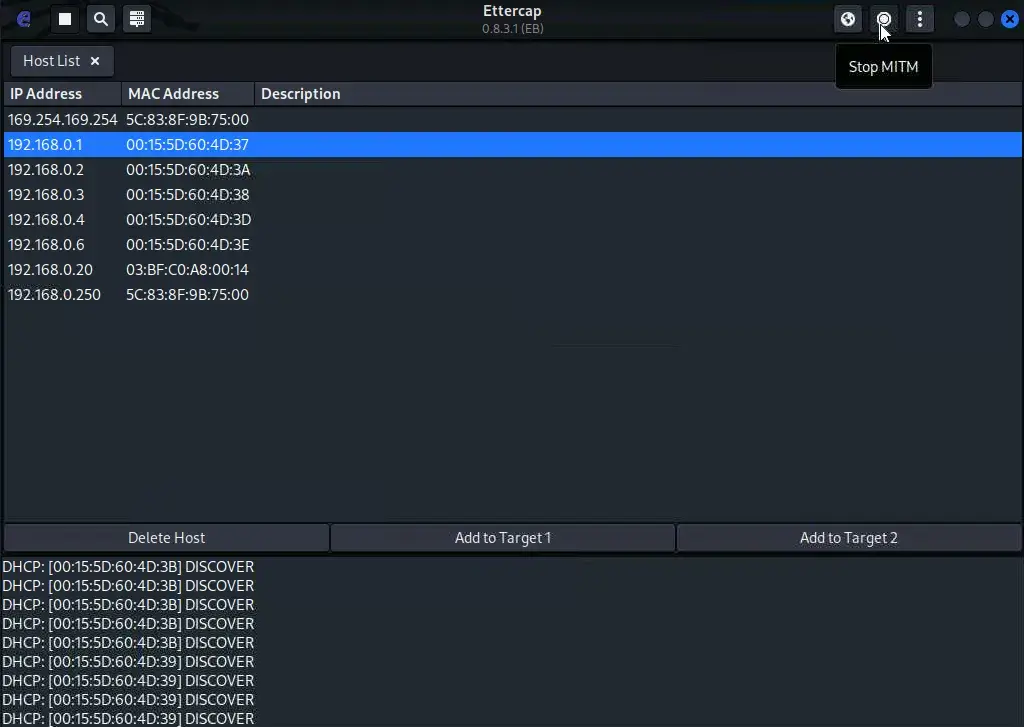

В списке хостов выберите машину Windows (в моем случае — 192.168.0.4), а затем нажмите на Add to Target 1.

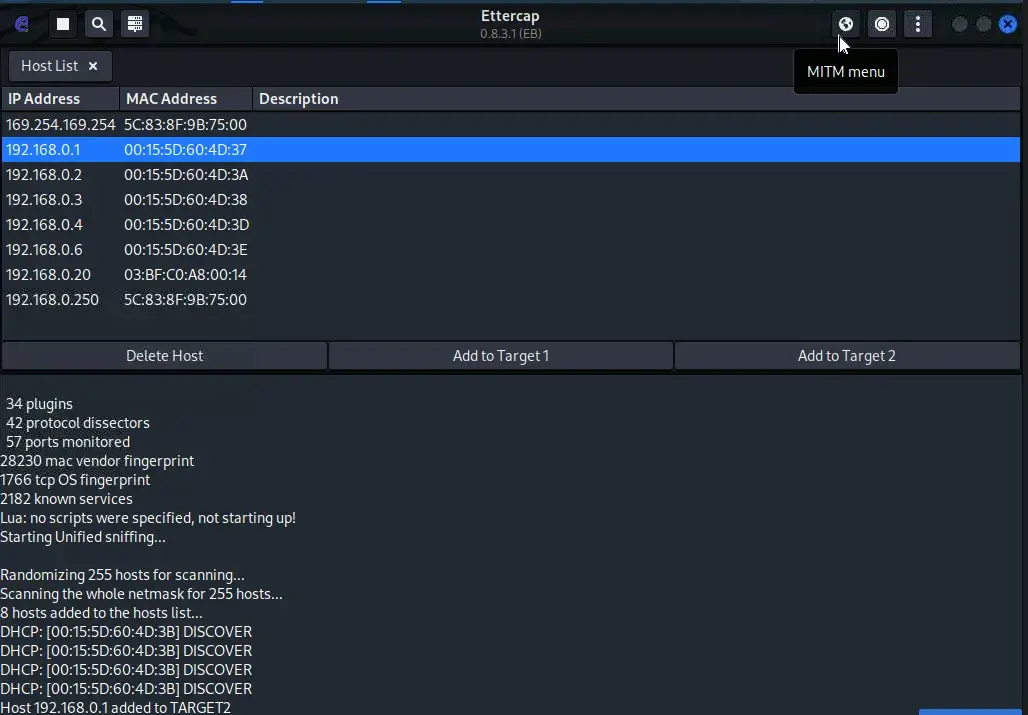

Выберите контроллер домена (в моем случае — 192.168.0.1), а затем нажмите Add to Target 2.

Вместо перехвата коммуникации между клиентом и шлюзом, мы будем перехватывать трафик между клиентом (192.168.0.4) и файловым сервером ShareDrive (192.168.0.1).

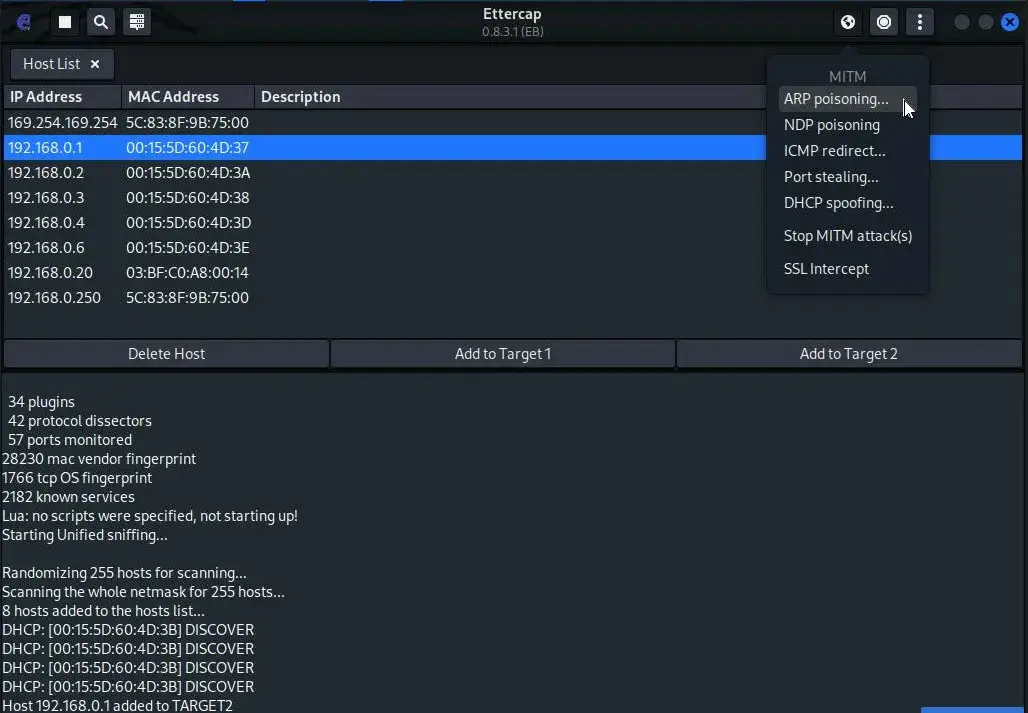

В Ettercap выберите иконку MITM menu.

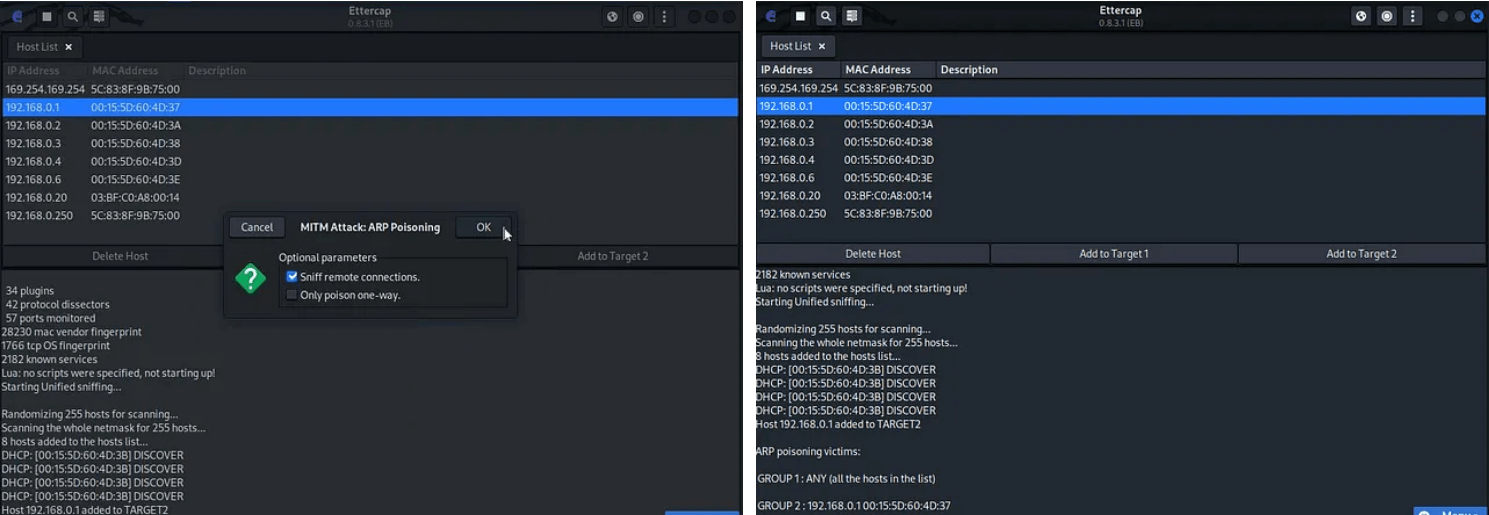

Выберите пункт ARP poisoning.

Во появившемся окне MITM Attack (MITM-атака): ARP Poisoning нажмите OK.

Перехват файлов по протоколу SMB

Теперь начнем перехват файлов, передаваемых между клиентом и файловым сервером ShareDrive.

Откройте Wireshark на Kali Linux, убедитесь, что выбран адаптер eth0, и начните перехват пакетов.

На целевом компьютере откройте проводник Windows В проводнике Windows откройте и скопируйте какие-нибудь файлы в общую папку ShareDrive (контроллер домена).

На этом этапе пользователь JD Cooper перемещает файлы с локальной машины (жертва) в расшаренную папку ShareDrive (контроллер домена). Перейдем в Wireshark и попробуем перехватить эти файлы.

Вернитесь в Wireshark и нажмите на красный значок, чтобы остановить захват пакетов.

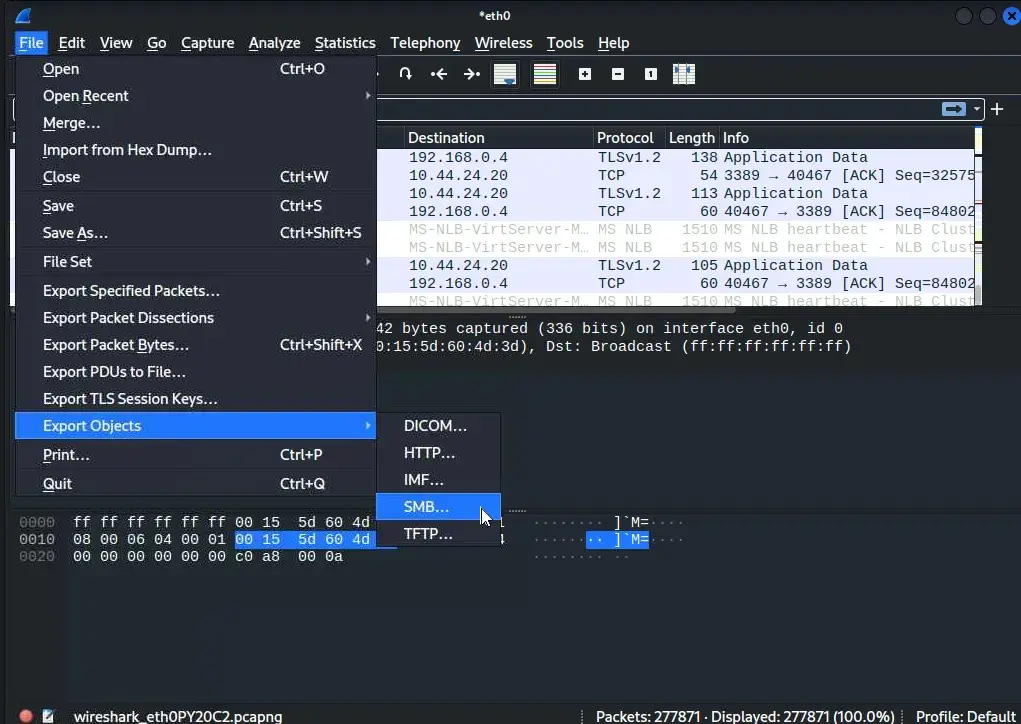

Выберите File (Файл), затем Export Objects (Экспорт объектов) —> SMB.

Во всплывающем окне SMB object list (Список объектов SMB) нажмите кнопку Save All (Сохранить все).

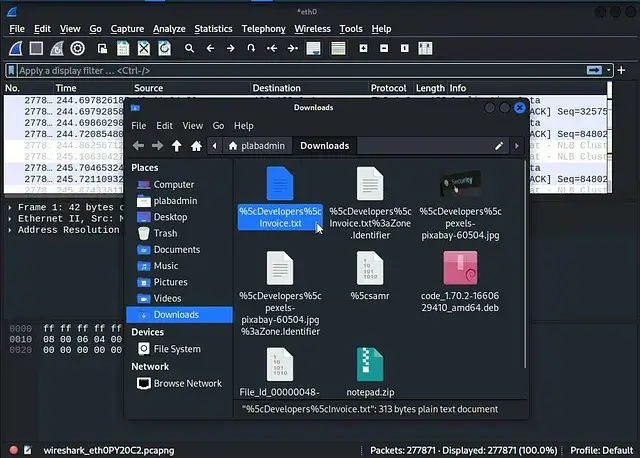

Мы будем сохранять перехваченных по сети файлы в локальную папку Kali Linux.

Во всплывающем окне Save All Objects in… (Сохранить все объекты в…) выберите папку Downloads (Загрузки). Нажмите кнопку Choose (Выбрать).

В папке Downloads вы найдете перехваченныр в локальной сети файлы (в моем случае — это два файл: Invoice.txt и pexels-pixabay-60504.jpg).

Вернитесь в Ettercap и остановите MTIM-атаку нажав на круглую кнопку.

Заключение

Я показал, как перехватить файлы в локальной сети с помощью Ettercap и Wireshark. Как видите, ARP poisoning — это серьезная атака, и понимание ее принципов может помочь в защите локальной сети от этой угрозы.

ПОЛЕЗНЫЕ ССЫЛКИ:

- Как перехватить пароли Windows в локальной сети

- Перехват трафика Android-приложения в Burp и Frida

- Как использовать Airgeddon для взлома Wi-Fi

- Установка и использование Bettercap для перехвата трафика